Go to Top

Go to Top

1%의 보안 사각지대로 발생하는 침해사고, 이제는 화이트해커와 함께할 때 입니다

개인정보 유출로 이어질 취약점을 공격자의 시선으로 미리 찾아내고,

보안 수준을 한층 높여 대응하세요.

개인정보 유출로 이어질 취약점을 공격자의 시선으로 미리 찾아내고,

보안 수준을 한층 높여 대응하세요.

개인정보 유출로 이어질 취약점을 공격자의 시선으로 미리 찾아내고, 보안 수준을 한층 높여 대응하세요.

보안을 최우선으로 여기는 기업은

이미 엔키화이트햇을 선택했습니다.

보안을 최우선으로 여기는 기업은

이미 엔키화이트햇을 선택했습니다.

보안을 최우선으로 여기는 기업은

이미 엔키화이트햇을 선택했습니다.

다양한 산업군의 프로젝트 경험의 축적된 노하우로

업계 특성과 고객 니즈에 맞춘 맞춤형 솔루션을 제공합니다.

다양한 산업군의 프로젝트 경험의 축적된 노하우로

업계 특성과 고객 니즈에 맞춘 맞춤형 솔루션을 제공합니다.

다양한 산업군의 프로젝트 경험의 축적된 노하우로 업계 특성과 고객 니즈에 맞춘 맞춤형 솔루션을 제공합니다.

대기업

금융기관

IT 및 보안기업

군/공공기관

대기업

금융기관

IT 및 보안기업

군/공공기관

원인을 알 수 없는 해킹과

끊이지 않는 침해사고

원인을 알 수 없는 해킹과

끊이지 않는 침해사고

원인을 알 수 없는 해킹과

끊이지 않는 침해사고

막연한 불안은 쌓여만 가고, 책임의 압박은

온전히 실무자에게 가중됩니다.

막연한 불안은 쌓여만 가고, 책임의 압박은

온전히 실무자에게 가중됩니다.

막연한 불안은 쌓여만 가고, 책임의 압박은 온전히 실무자에게 가중됩니다.

계속 발생하는 개인정보 유출 사고,우리 기업은 안전할까요?

계속 발생하는 개인정보 유출 사고, 우리 기업은 안전할까요?

계속 발생하는 개인정보 유출 사고, 우리 기업은 안전할까요?

통제 불가 IT 자산

통제 불가 IT 자산

고도화되는 공격

고도화되는 공격

잦은 기능 업데이트

잦은 기능 업데이트

늘어나는 협력사 연결

늘어나는 협력사 연결

클라우드·원격 근무

클라우드·원격 근무

AI 서비스 활용

AI 서비스 활용

부족한 보안 인력

부족한 보안 인력

강화되는 규제 요구

강화되는 규제 요구

이제, 공격자보다 한 발 앞서 예방하세요

이제, 공격자보다 한 발 앞서 예방하세요

이제, 공격자보다 한 발 앞서 예방하세요

이제, 공격자보다 한 발 앞서 예방하세요

이제, 공격자보다 한 발 앞서 예방하세요

이제, 공격자보다 한 발 앞서 예방하세요

기업 보안은 치밀해야 합니다.

단 1%의 보안사각지대를 노리는 공격자에 맞서 이제는 공격자처럼 사고하고

선제적으로 점검·대응하는 보안이 필요합니다.

기업 보안은 치밀해야 합니다.

단 1%의 보안사각지대를 노리는 공격자에 맞서 이제는 공격자처럼 사고하고

선제적으로 점검·대응하는 보안이 필요합니다.

기업 보안은 치밀해야 합니다.

단 1%의 보안사각지대를 노리는 공격자에 맞서 이제는 공격자처럼 사고하고

선제적으로 점검·대응하는 보안이 필요합니다.

기업을 위협하는 크리티컬한 취약점을 찾습니다

기업을 위협하는 크리티컬한 취약점을 찾습니다

기업을 위협하는 크리티컬한 취약점을 찾습니다

윤리적인 화이트해커가 공격자의 관점으로

실제 기업에게 경제피해, 정보유출, 서비스 장애 등으로

이어질수있는 보안문제를 미리찾습니다.

윤리적인 화이트해커가 공격자의 관점으로

실제 기업에게 경제피해, 정보유출, 서비스 장애 등으로

이어질수있는 보안문제를 미리찾습니다.

윤리적인 화이트해커가 공격자의 관점으로 실제 기업에게 경제피해, 정보유출, 서비스 장애 등으로 이어질수있는 보안문제를 미리찾습니다.

서버 장악 및 권한 획득

서버 장악 및 권한 획득

원격지에서 서버 최상위 권한 취득 가능성 검증

원격지에서 서버 최상위 권한 취득 가능성 검증

미사용 포트 및 취약 서비스 기반 서버 장악 시나리오 확인

미사용 포트 및 취약 서비스 기반 서버 장악 시나리오 확인

서비스 취약점 분석을 통해 내부 서버 접근 경로 확인

서비스 취약점 분석을 통해 내부 서버 접근 경로 확인

악성 행위

악성 행위

전자화폐(포인트) 복제 및 부정 결제 시도 재현

전자화폐(포인트) 복제 및 부정 결제 시도 재현

악성 앱 제작 및 유포 가능성 입증

악성 앱 제작 및 유포 가능성 입증

취약점(XSS, 정보 노출 등)을 통한 권한 상승 가능성 확인

취약점(XSS, 정보 노출 등)을 통한 권한 상승 가능성 확인

외주 직원/임직원 단말 보안 우회 가능 경로 검증

외주 직원/임직원 단말 보안 우회 가능 경로 검증

자료 유출

자료 유출

고객 개인정보, 내부 문건 등 중요 정보 유출 가능성 확인

고객 개인정보, 내부 문건 등 중요 정보 유출 가능성 확인

임의 명령 실행을 통해 외부 유출 위험 입증

임의 명령 실행을 통해 외부 유출 위험 입증

관리자 권한 탈취 후, 고객 정보 접근 가능 경로 확인

관리자 권한 탈취 후, 고객 정보 접근 가능 경로 확인

보안 솔루션 우회로 인한 데이터 반출 가능성 검증

보안 솔루션 우회로 인한 데이터 반출 가능성 검증

SSH 터널링을 통한 외부 전송 시나리오 재현

SSH 터널링을 통한 외부 전송 시나리오 재현

엔키 제품

엔키 제품

ASM

ASM

ASM

시야 밖에 있던 위협을 누락없이 한눈에

시야 밖에 있던 위협을 누락없이 한눈에

Checklist/Offensive PT

Checklist/Offensive PT

Checklist/Offensive PT

ISMS-P 인증 최적화

원하는 만큼만, 특정 웹/앱/시스템 점검

ISMS-P 인증 최적화

원하는 만큼만, 특정 웹/앱/시스템 점검

Red Team

Red Team

Red Team

실전공격 시나리오로 전문 화이트해커의 End to End 보안점검

실전공격 시나리오로 전문 화이트해커의 End to End 보안점검

엔키 제품

엔키 제품

CAMP

CAMP

CAMP

긴급한 상황에서도 흔들리지않는 내부 대응력,

팀 전체의 실무역량을 한단계 더 끌어올리는

보안 역량 성장 플랫폼

긴급한 상황에서도 흔들리지않는 내부 대응력, 팀 전체의 실무역량을 한단계 더 끌어올리는 보안 역량 성장 플랫폼

CAMP 제품 자세히보기

CAMP 제품 자세히보기

교육

교육

교육

디지털 포렌식, 침해사고 대응, 악성코드 분석, 웹해킹,

보안장비운용 등 실무 중심의 이론과 실습을 통해

기초부터 탄탄하게 다지는 보안 역량

디지털 포렌식, 침해사고 대응, 악성코드 분석, 웹해킹, 보안장비운용 등 실무 중심의 이론과 실습을 통해 기초부터 탄탄하게 다지는 보안 역량

워게임

워게임

워게임

기술 분야별 실습 컨텐츠 풀이로 기본 역량을 강화하고

우수풀이(Write-up) 공유 및 랭크 시스템을 통한

학습 동기부여

기술 분야별 실습 컨텐츠 풀이로 기본 역량을 강화하고 우수풀이(Write-up) 공유 및 랭크 시스템을 통한 학습 동기부여

CTF

CTF

CTF

다양한 콘텐츠를 활용해 자체 CTF 환경을 비전공자도

쉽게 구성하고, 구성원 간 보안 역량 비교 진단

다양한 콘텐츠를 활용해 자체 CTF 환경을 비전공자도 쉽게 구성하고, 구성원 간 보안 역량 비교 진단

공방훈련

공방훈련

공방훈련

실제 해킹 사례 기반 콘텐츠(TTPs, 취약점, 시나리오) 를 활용하고 기업 환경을 반영한 가상 인프라에서

실시간 공격 및 방어 훈련을 통한 조직 내 협업 능력 강화

실제 해킹 사례 기반 콘텐츠(TTPs, 취약점, 시나리오) 를 활용하고 기업 환경을 반영한 가상 인프라에서 실시간 공격 및 방어 훈련을 통한 조직 내 협업 능력 강화

엔키 서비스

엔키 서비스

오펜시브 보안 점검

실전 경험과 높은 기술력을 갖춘 화이트해커가 기업 전반의 IT인프라를 점검하고, 경제적인 피해·정보 유출·서비스 장애로 이어질 수 있는 보안 위협을 사전에 식별·검증하여 대응 전략을 제시합니다.

자세히보기

레드팀

컴플라이언스 진단

모의해킹

이행점검

사이버 위협 인텔리전스

북한·중국·러시아 등 2만여 건 이상의 악성코드 분석 경험을 바탕으로, 전문가가 정제된 위협 인텔리전스와 맞춤 대응 전략을 제공합니다. 침해사고 시 공격자의 행위·피해 범위·침투 경로를 분석해 근본적인 위협을 제거합니다.

자세히보기

악성코드 분석

침해흔적 조사

보안 교육 및 훈련

사이버공격방어대회 국내 1위 기업의 노하우로, 실제 보안사고를 모사한 고품질 문제와 실전형 대회 운영을 제공합니다. 다수의 침투 테스트와 글로벌 대회 운영 경험을 바탕으로, 현업에 필요한 최신 보안 기술 교육과 맞춤형 실습 환경을 제공합니다.

자세히보기

실습형 교육

해킹 방어 대회 운영

악성 이메일 훈련

오펜시브 보안 점검

실전 경험과 높은 기술력을 갖춘 화이트해커가 기업 전반의 IT인프라를 점검하고, 경제적인 피해·정보 유출·서비스 장애로 이어질 수 있는 보안 위협을 사전에 식별·검증하여 대응 전략을 제시합니다.

자세히보기

레드팀

컴플라이언스 진단

모의해킹

이행점검

사이버 위협 인텔리전스

북한·중국·러시아 등 2만여 건 이상의 악성코드 분석 경험을 바탕으로, 전문가가 정제된 위협 인텔리전스와 맞춤 대응 전략을 제공합니다. 침해사고 시 공격자의 행위·피해 범위·침투 경로를 분석해 근본적인 위협을 제거합니다.

자세히보기

악성코드 분석

침해흔적 조사

보안 교육 및 훈련

사이버공격방어대회 국내 1위 기업의 노하우로, 실제 보안사고를 모사한 고품질 문제와 실전형 대회 운영을 제공합니다. 다수의 침투 테스트와 글로벌 대회 운영 경험을 바탕으로, 현업에 필요한 최신 보안 기술 교육과 맞춤형 실습 환경을 제공합니다.

자세히보기

실습형 교육

해킹 방어 대회 운영

악성 이메일 훈련

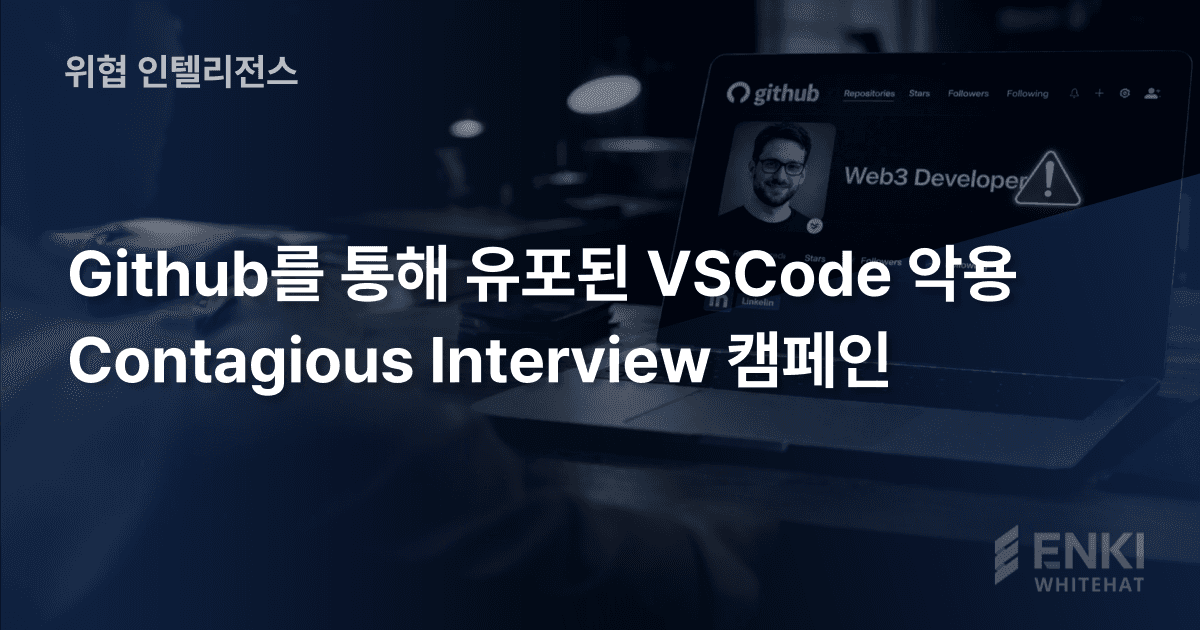

위협 인텔리전스

Github를 통해 유포된 VSCode 악용 Contagious Interview 캠페인

최근 Github에서 VSCode(Visual Studio Code)의 자동화 기능을 악용한 악성코드를 다수 확인하였다. 분석 결과 Contagious Interview 캠페인에 사용되는 악성코드로, 최소 2025년 8월부터 캠페인이 시작된 것으로 확인되었다.Contagious Interview 캠페인은 주로 개발자를 대상으로 악성코드를 유포하는 북한 배후 공격 그룹의 캠페인이다. Contagious Interview 캠페인에서 공격자는 주로 채용 담당자로 위장해 개발자에게 접근하고, 코딩 테스트 혹은 화상 면접 등을 빌미로 Beavertail, InvisibleFerret, OtterCookie 등의 악성코드를 다운로드하도록 유도한다.이번에 확인된 Github 계정은 실제로 존재하는 기업의 채용 담당자, Web3 개발자, 가상 기업으로 위장한 것으로 확인되었다. 이를 통해 공격자는 정상적인 채용 및 개발 활동으로 위장해 신뢰도를 확보하고, 악성코드 유포를 시도한 것으로 판단된다.또한 유포에 사용된 악성코드 분석 결과, 사람이 직접 작성한 코드가 아닌 생성형 AI(LLM)를 활용해 작성된 것으로 추정되는 정황이 확인되었다. 이는 공격자가 악성 도구 제작 과정의 효율성을 제고하고, 코드 분석을 어렵게 하기 위해 AI 기술을 적극적으로 활용하고 있음을 시사한다.본 글에서는 이번 공격에 사용된 악성코드의 동작 방식과 기능을 분석하고, 공격자가 활용한 Github 계정의 활동 내역을 다룬다.

엔키화이트햇

2026. 2. 27.

위협 인텔리전스

Github를 통해 유포된 VSCode 악용 Contagious Interview 캠페인

최근 Github에서 VSCode(Visual Studio Code)의 자동화 기능을 악용한 악성코드를 다수 확인하였다. 분석 결과 Contagious Interview 캠페인에 사용되는 악성코드로, 최소 2025년 8월부터 캠페인이 시작된 것으로 확인되었다.Contagious Interview 캠페인은 주로 개발자를 대상으로 악성코드를 유포하는 북한 배후 공격 그룹의 캠페인이다. Contagious Interview 캠페인에서 공격자는 주로 채용 담당자로 위장해 개발자에게 접근하고, 코딩 테스트 혹은 화상 면접 등을 빌미로 Beavertail, InvisibleFerret, OtterCookie 등의 악성코드를 다운로드하도록 유도한다.이번에 확인된 Github 계정은 실제로 존재하는 기업의 채용 담당자, Web3 개발자, 가상 기업으로 위장한 것으로 확인되었다. 이를 통해 공격자는 정상적인 채용 및 개발 활동으로 위장해 신뢰도를 확보하고, 악성코드 유포를 시도한 것으로 판단된다.또한 유포에 사용된 악성코드 분석 결과, 사람이 직접 작성한 코드가 아닌 생성형 AI(LLM)를 활용해 작성된 것으로 추정되는 정황이 확인되었다. 이는 공격자가 악성 도구 제작 과정의 효율성을 제고하고, 코드 분석을 어렵게 하기 위해 AI 기술을 적극적으로 활용하고 있음을 시사한다.본 글에서는 이번 공격에 사용된 악성코드의 동작 방식과 기능을 분석하고, 공격자가 활용한 Github 계정의 활동 내역을 다룬다.

엔키화이트햇

2026. 2. 27.

위협 인텔리전스

게임 모드 설치 파일로 위장한 Windows용 EtherRAT 악성코드

EtherRAT 악성코드는 sysdig의 블로그를 통해 최초로 보고된 자바스크립트 기반 악성코드이다. 해당 악성코드는 React2Shell 취약점(CVE-2025-55182)을 통해 리눅스 환경을 대상으로 유포되었다.EtherRAT 악성코드를 분석하던 중 EtherRAT 악성코드의 C&C 서버와 통신하는 다수의 msi 파일을 확보하였고, 분석 결과 윈도우 환경을 대상으로 유포된 EtherRAT 악성코드가 존재하는 것을 확인하였다. 특히 일부 파일들은 특정 게임의 모드 설치 파일로 위장해 압축 파일에 포함된 형태인 것이 확인되었다.본 글은 게임 모드 설치 파일로 위장한 EtherRAT 악성코드에 대한 분석 내용과 EtherRAT 악성코드가 사용하는 스마트 컨트랙트 분석 결과를 다룬다.

엔키화이트햇

2026. 1. 20.

위협 인텔리전스

게임 모드 설치 파일로 위장한 Windows용 EtherRAT 악성코드

EtherRAT 악성코드는 sysdig의 블로그를 통해 최초로 보고된 자바스크립트 기반 악성코드이다. 해당 악성코드는 React2Shell 취약점(CVE-2025-55182)을 통해 리눅스 환경을 대상으로 유포되었다.EtherRAT 악성코드를 분석하던 중 EtherRAT 악성코드의 C&C 서버와 통신하는 다수의 msi 파일을 확보하였고, 분석 결과 윈도우 환경을 대상으로 유포된 EtherRAT 악성코드가 존재하는 것을 확인하였다. 특히 일부 파일들은 특정 게임의 모드 설치 파일로 위장해 압축 파일에 포함된 형태인 것이 확인되었다.본 글은 게임 모드 설치 파일로 위장한 EtherRAT 악성코드에 대한 분석 내용과 EtherRAT 악성코드가 사용하는 스마트 컨트랙트 분석 결과를 다룬다.

엔키화이트햇

2026. 1. 20.

위협 인텔리전스

QR 코드를 이용해 악성 모바일 앱을 유포하는 Kimsuky

지난 2025년 9월, 엔키화이트햇 위협연구팀은 피싱 사이트를 통해 유포되는 악성 모바일 앱을 발견했다. 공격자는 QR코드와 알림 창을 이용해 피해자가 모바일 환경에 악성 앱을 설치 및 실행하도록 유도했다.분석 결과 확보한 악성 앱은 2025년 3월 S2W에서 “DOCSWAP”으로 명명한 악성 앱의 최신 버전으로, 기존 악성 앱과 동작은 동일하지만 내부 APK 복호화 과정이 상이하다. 또한 분석 과정에서 북한 배후 공격 그룹인 Kimsuky와의 연관성도 다수 확인되었다.추가로 APK 파일 메타데이터와 인프라 유사성을 토대로 추가 악성 앱 3개와 공격자 C&C 서버 7개를 확보했다. 이 과정에서 공격자는 악성 앱마다 다양한 테마의 미끼용 동작을 추가해 피해자가 의심하지 않도록 설계했다.

엔키화이트햇

2025. 12. 16.

위협 인텔리전스

QR 코드를 이용해 악성 모바일 앱을 유포하는 Kimsuky

지난 2025년 9월, 엔키화이트햇 위협연구팀은 피싱 사이트를 통해 유포되는 악성 모바일 앱을 발견했다. 공격자는 QR코드와 알림 창을 이용해 피해자가 모바일 환경에 악성 앱을 설치 및 실행하도록 유도했다.분석 결과 확보한 악성 앱은 2025년 3월 S2W에서 “DOCSWAP”으로 명명한 악성 앱의 최신 버전으로, 기존 악성 앱과 동작은 동일하지만 내부 APK 복호화 과정이 상이하다. 또한 분석 과정에서 북한 배후 공격 그룹인 Kimsuky와의 연관성도 다수 확인되었다.추가로 APK 파일 메타데이터와 인프라 유사성을 토대로 추가 악성 앱 3개와 공격자 C&C 서버 7개를 확보했다. 이 과정에서 공격자는 악성 앱마다 다양한 테마의 미끼용 동작을 추가해 피해자가 의심하지 않도록 설계했다.

엔키화이트햇

2025. 12. 16.

언론보도

언론보도

치밀한 보안을 시작할 준비 되셨나요?

걱정없는 내일을 향한

첫 걸음을 내딛어보세요

치밀한 보안을 시작할 준비 되셨나요?

걱정없는 내일을 향한 첫 걸음을

내딛어보세요

치밀한 보안을 시작할 준비 되셨나요?